Un nuovo malware open source basato su librerie .NET e soprannominato SapphireStealer è capace di sottrarre informazioni riservate e viene correntemente sfruttato da attori malevoli che ne stanno perfezionando le capacità generando numerose varianti

Gli hackers stanno perfezionando le capacità di un infostealer open source chiamato SapphireStealer, sviluppando una miriade di varianti che contribuiranno a peggiorare il panorama del crimine informatico, ponendo nuove sfide in termini di cyber difesa.

Da quando un hacker Russo di nome Roman Maslov lo ha pubblicato per la prima volta sul clear web alla fine dello scorso anno, gli hacker hanno adottato SapphireStealer, manipolandolo e rilasciando nuove versioni in repository pubblici.

Ciò ha creato un circolo pericoloso in cui il malware continua a diventare più potente e più aggressori vengono attratti da esso, portando a conseguenze imprevedibili.

Sempre più criminali informatici sono interessati a rubare credenziali, token di accesso, nomi utente, password. L’intento è lucrare dalla vendita di queste informazioni a gruppi ransomware che, a loro volta, li utilizzano per compiere attacchi sempre più mirati ed efficaci.

Cos’è SapphireStealer

Si tratta di un malware di tipo infostealer che agisce in maniera subdola, sottraendo informazioni riservate e personali dai computer degli utenti.

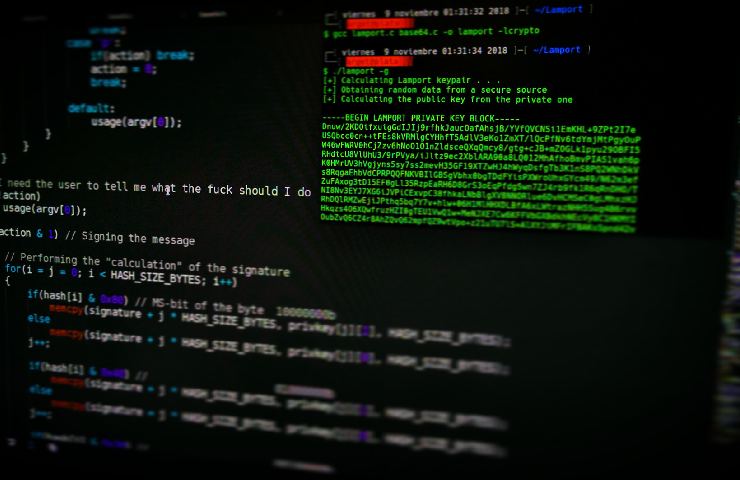

Il relativo codice è stato pubblicato su GitHub il 25 dicembre 2022.

Come spesso accade in seguito al rilascio di nuovo codice malware open source, gli hacker hanno agito rapidamente, iniziando a sperimentare questo stealer, estendendolo per supportare funzionalità aggiuntive e implementando nuovi strumenti per rendere più difficile il rilevamento delle infezioni.

Le nuove versioni compilate di SapphireStealer hanno iniziato a essere caricate su repository di malware pubblici a partire da metà gennaio 2023, con un’attività di caricamento costante osservata fino alla prima metà del 2023. Gli elementi di compilazione individuati in molti esemplari indicano che questa base di codice malware è attualmente utilizzata da più autori di minacce. Diverse varianti sono già in circolazione e i criminali stanno migliorando la sua efficienza ed efficacia.

Mentre la maggior parte dei campioni presentava timestamp di compilazione falsificati, l’utilizzo della data in cui gli esemplari sono stati inizialmente caricati su repository pubblici e gli artefatti di compilazione hanno permesso di raggruppare i malware e identificare attività di sviluppo distinte.

Lo stealer è stato scritto in .NET e può essere scaricato gratuitamente da chiunque. Semplice ma efficace, ha dato anche agli hacker non esperti la possibilità di acquisire file nei formati più popolari – .pdf, .doc, .jpg – nonché screenshots e credenziali dai browser Chromium come Google Chrome e Microsoft Edge.

Il malware impacchetta le informazioni sottratte in un’e-mail e le invia agli avversari insieme a varie informazioni sulla macchina presa di mira: indirizzo IP, versione del sistema operativo e così via. Infine, dopo l’esfiltrazione, SapphireStealer elimina le prove della sua attività.

Come si è evoluto SapphireStealer

Da quando i primi campioni hanno iniziato a essere caricati su repository di malware pubblici, sono state osservate diverse modifiche apportate da vari attori. La maggior parte dello sviluppo sembra essersi concentrato su una esfiltrazione dei dati più efficiente e sulla generazione di alerts Telegram a favore degli aggressori, che possono quindi controllare i diversi status di operatività dello strumento.

In un caso, è stato osservato un campione di SapphireStealer in cui i dati raccolti sono stati esfiltrati utilizzando l’API webhook di Discord.

Nella prima metà del 2023, SapphireStealer è diventato più robusto, articolato e pericoloso, ma anche più accessibile.

Man mano che SapphireStealer cresce e si diffonde consente attacchi sempre più subdoli ed efficaci nei confronti di aziende ed enti governativi a livello globale.

Le Organizzazioni non devono trascurare la pericolosità di malware di questo tipo poiché essi sono spesso precursori di attacchi ransomware e di spionaggio.

Autore: Marco Marra