Nel campo della sicurezza informatica è dato assoluto risalto alla sicurezza delle informazioni, con particolare riguardo alla protezione offerta dagli elementi difensivi ed il relativo grado di resistenza ad eventi dannosi

Premessa: la CIA riveste un ruolo cruciale

Nel campo della sicurezza informatica è dato assoluto risalto alla sicurezza delle informazioni, con particolare riguardo alla protezione offerta dagli elementi difensivi ed il relativo grado di resistenza ad eventi dannosi.

Il modello utilizzato per descrivere i tre principali obiettivi è rappresentato dalla triade CIA (Confidenzialità, Integrità, Disponibilità).

La Confidenzialità si riferisce alla protezione dei dati sensibili da accessi non autorizzati. Ad esempio, un’azienda potrebbe utilizzare la crittografia per proteggere i dati sensibili trasmessi attraverso internet o archiviati su server remoti. Inoltre, può essere implementato l’accesso basato su autenticazione e autorizzazione per garantire che solo gli utenti autorizzati possano accedere ai dati.

L’integrità è riferita alla protezione contro la modifica non autorizzata dei dati. Ad esempio, all’impiego di meccanismi di controllo degli accessi e di registro delle attività per garantire che solo utenti autorizzati possano modificare i dati e che queste modifiche siano tracciabili. Inoltre, possono essere implementati meccanismi di controllo del versioning per garantire che solo la versione più recente dei dati sia accessibile.

La disponibilità si riferisce alla garanzia che i dati siano accessibili e utilizzabili quando necessario. Sistemi di backup e ripristino dei dati, ad esempio, garantiscono la disponibilità del dato anche in caso di malfunzionamenti o guasti tecnici. Può essere implementata una strategia di disaster recovery per garantire che i dati siano accessibili anche in caso di interruzioni del servizio, anche dovuti ad incidenti di grande entità, quali terremoti o inondazioni.

In sintesi, la triade CIA rappresenta un equilibrio tra protezione dei dati, disponibilità e accessibilità e, l’obiettivo ultimo della sicurezza informatica, è quello di garantire che questi tre aspetti siano bilanciati in modo da offrire il miglior grado di protezione ed efficienza di un sistema informativo.

L’imprevisto è dietro l’angolo

I problemi possono sorgere in qualsiasi ambito, in quello informatico possono manifestarsi battute di arresto e grane dovute ad una miriade di motivazioni diverse, in maniera direttamente proporzionale all’aumentare della complessità.

Un incidente informatico è un evento imprevisto che minaccia la sicurezza delle informazioni o la disponibilità dei sistemi che li gestiscono. Può essere causato da una varietà di fattori, tra cui attacchi informatici, errori umani, guasti hardware o software e malfunzionamenti delle reti.

Da esso possono derivare danni all’infrastruttura, alla disponibilità dei sistemi, alla confidenzialità e integrità dei dati, e alla reputazione del brand aziendale. Per esemplificare, un attacco informatico potrebbe causare la perdita o la compromissione dei dati sensibili, mentre un guasto hardware potrebbe interrompere l’accesso a sistemi critici.

Un danno davvero considerevole: il data breach

Se l’arresto temporaneo di un sistema di messaggistica o di un web server possono dare più di qualche grattacapo, al manifestarsi di una compromissione che porta alla divulgazione non autorizzata o al furto di informazioni riservate o sensibili, colui che è chiamato a garantirne la sicurezza, ha davvero un problema di gran lunga superiore.

Eventi di questo tipo vengono definiti data breach poiché compromettono uno o più dei tre pilastri descritti dalla CIA:

- confidenzialità, quando i dati sono oggetto di divulgazione o accesso da parte di terzi non autorizzati

- disponibilità, quando i dati non sono più disponibili temporaneamente o in via definitiva

- integrità, quando i dati vengono modificati e quindi non più affidabili

Ad essere impattati possono essere moltissimi ambiti, tra i quali

- finanziario: dati di carte di credito, di conti correnti

- sanitario: informazioni sulla salute personale, malattie

- proprietà intellettuale o industriale: segreti commerciali, brevetti, elenchi di clienti, progetti, invenzioni, disegni

- personali: codici, documenti di identità

Cosa può portare ad un data breach?

Sempre più spesso leggiamo di episodi legati a furto e divulgazione di informazioni private e, sul web, dilagano i portali pronti alla loro diffusione, anche dietro compenso.

Al manifestarsi di eventi simili possono, ad esempio, concorrere episodi legati alle seguenti circostanze:

- perdita accidentale: lo smarrimento di una chiavetta USB o di uno smartphone contenente dati riservati

- furto: la sottrazione di un notebook contenente dati confidenziali

- infedeltà aziendale: Il collaboratore di una organizzazione che, avendo autorizzazione ad accedere a determinati dati, ne produce e divulga copia

- accesso abusivo: che può essere causato da un accesso non autorizzato ai sistemi informatici con successiva divulgazione delle informazioni acquisite

Cosa fare in caso di violazione

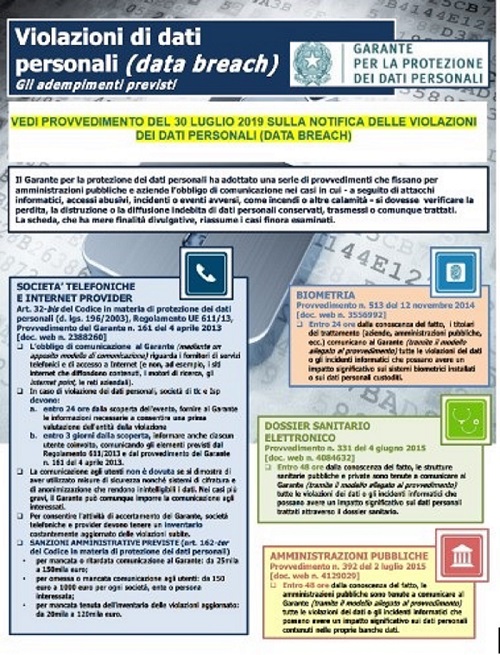

In Italia, il data breach è regolamentato dal Codice della Privacy (D.Lgs. n. 196/2003) e dal Regolamento Generale sulla Protezione dei Dati (RGPD).

Il Codice della Privacy stabilisce le obbligazioni per le organizzazioni che elaborano dati personali dei cittadini italiani e prevede sanzioni in caso di violazione della privacy.

Il RGPD, invece, è un regolamento europeo che si applica a tutte le organizzazioni che elaborano dati personali di cittadini europei.

In caso di data breach, le organizzazioni italiane devono seguire le disposizioni normative del Codice della Privacy e del RGPD e adottare misure per prevenire futuri incidenti e proteggere i dati sensibili dei titolari.

Inoltre, in caso di data breach che coinvolga dati sensibili o che comporti un elevato rischio per i titolari, le organizzazioni sono tenute a notificare telematicamente l’incidente al Garante e, se necessario, ai titolari interessati.

La comunicazione agli utenti non è dovuta se si dimostra di aver utilizzato misure di sicurezza e sistemi di cifratura e di anonimizzazione che rendano inintelligibili i dati.

Per consentire l’attività di accertamento del Garante, occorre tenere un elenco aggiornato delle violazioni subite, con il dettaglio delle circostanze e delle conseguenze. Il registro deve adottare misure che ne garantiscano integrità ed immodificabilità.

Per i soggetti che elaborano e conservano dati personali, è previsto un insieme di obblighi e sanzioni pecuniarie, che possono arrivare sino a 10 milioni di euro o al 2% del fatturato totale annuo.

Autore: Marco Marra